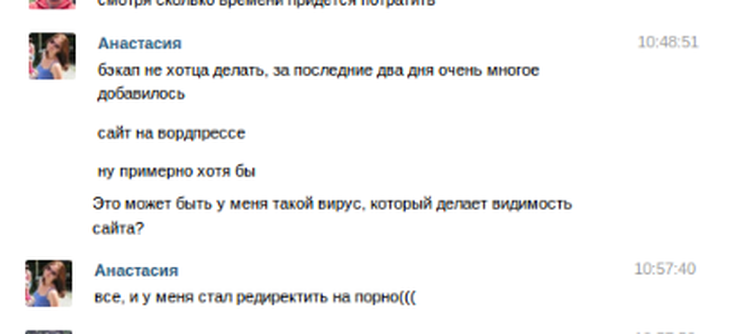

Сегодня одна хорошая знакомая обратилась за помощью. Ей сказали, что один из её веб-проектов (http://rusmystery.ru/) стал показывать людям порнуху, она обеспокоилась, проверила тоже что-то увидела, затем позвонила мне.

Из вводных данных, было: сайт хостится на Timeweb с помощью WordPress, это уже не первый взлом её проектов, но такого ещё не было.

Стал разбираться и первое что показалось странным, это то что не пускает через ssh, в ошибке указывалось на то, что на сервере нет ssh сервиса, в он однозначно там должен быть. Ладно, зашёл в админку хостинга, узнал IP площадки, залез на сервер по SSH, смотрю историю операций и вижу

1 May 27 09:56:02 ls

2 May 27 09:56:45 rusmystery.ru

3 May 27 09:57:15 ls-al

4 May 27 09:57:37 is-al

5 May 27 09:57:49 ls -al

6 May 27 09:58:39 pwd

7 May 27 09:58:53 cd dir redfury.ru

8 May 27 10:00:26 /home/r/redfury/rusmystery.ru

9 May 27 10:01:00 pwd home/r/redfury/rusmystery.ru

10 May 27 10:01:20 cd dir home/r/redfury/rusmystery.ru

11 May 27 10:03:09 rusmystery.ru

12 May 27 10:03:26 ls

13 May 27 10:03:38 ls rusmystery.ru

14 May 27 10:03:48 ls public_html

15 May 27 10:04:44 ls -al public_html

16 May 27 10:05:57 ls rusmystery

17 May 27 10:06:13 ls rusmystery/public_html

18 May 27 10:06:36 php ai-bolit.php

19 May 27 10:07:55 php ai-bolit.php--help

20 May 27 10:08:13 php ai-bolit.php --help

21 May 27 10:16:09 cd rusmystery/public_html/

22 May 27 10:16:22 php ai-bolit.php

23 May 27 10:20:49 cd rusmystery.ru/public_html/

24 May 27 10:21:04 cd rusmystery/public_html

25 May 27 10:21:34 cd /home/r/redfury/rusmystery/public_html

26 May 27 10:21:45 php ai-bolit.php

27 May 27 10:24:17 php ai-bolit.php

тут видно, что 27 мая этого года, кто-то зашёл на сервер с помощью ssh и выполнял некоторые манипуляции с php файлом. Причём этот кто-то настолько не опытный, что думал 32 секунду над своей же ошибочной командой ls-al, затем опять повторил свою ошибку, опять подумал и ввёл вторую правильную команду, затем подумал 50 секунд и ввёл ещё 5 ошибочных команд. То-есть, тот кто пролез на сервер просто не имел навыков работы с серверами, не говоря уже о том, что он не удосужился почистить за собой следы.

Анализ файла ai-bolit.php показал, что это имитация сканера файлов хостинга на вирусы и тот кто пролез на хостинг пытался его каким то образом запустить, причём не ясно как файл там появился, возможно его закачали по FTP а может быть через файловый менеджер в панели управления хостингом, либо скачивали с помощью wget но использование wget удалили из истории (скорее всего первое)

Стал разбираться дальше и заметил, что все сайты размещённые на этом хостинге, имеют разные IP адреса, что в принципе возможно, если хозяин хостинга решил платить за это. Но хозяйка клялась, что никогда не заходила на SHH, никогда не вводила туда ни каких таких команд и не запускал вручную PHP скрипты и никогда не меняла ни каких IP адресов у своих сайтов.

Зашёл в админку TimeWeb в настройки DNS и увидел, что там всё нормально, у всех сайтов A запись соответствует правильному значению, а значит тут её ни кто не менял. Стал проверять DNS зоны и увидел странное:

в dns зоне timeweb исследуюемый сайт имел правильный IP адрес 92.53.98.90

Name: rusmystery.ru

Address: 92.53.98.90

а без указания конектного DNS сервера или с указанием DNS сервера гугла адрес rusmystery.ru был связан с 31.41.216.88

Name: rusmystery.ru

Address: 31.41.216.88

а проверка адреса 31.41.216.88 показала, что он принадлежит нашим дорогим, любим и сумасшедшим братьям из украины

% This is the RIPE Database query service.

address: 21029, Ukraine, Vinnitsa Khmelnytske shose str 112-A

...

То-есть каким то чудесным образом, DNS запись домена rusmystery.ru на корневых серверах был подменена и посетители сайта попадали не сервер с оригинальным сайтом, а на подставной сервер с заражённой копией сайта. Я конечно слышал про такие чудеса, но такое было давно давно и с тех уже все пропатчили свой бинд и не позволяют подменять свои зоны.

Запрос в TimeWeb показал то, что они признали проблему, сказав

Действительно, сегодня утром злоумышленниками была произведена смена NS серверов для некоторых доменных имен.

Мы связались с регистратором R01 и в настоящее время выполняется "откат" всех изменений на предыдущее состояние.

То-есть выявился целый ряд проблем:

- неизвестно кто, 27 мая проник на сервер и провидил манипуляции с файлами, выяснить кто и откуда пришёл не представляет возможным, который нет доступа к журналам авторизации сервера виртуального хостинг.

- хостер TimeWeb не является надёжным и ответственным, иначе ни как нельзя объяснить почему любой желающий злоумышленник может менять NS сервера доменов размещённых у TimeWeb и почему они не контролируют это сами, а ждут когда сайты их клиентов начнут показывать парнуху

В качестве решения проблемы я предложил сменить хостинг и сменить систему управления сайтом.

Нормальный VDS хостинг даёт больший контроль, свободу и управляемость, к тому же можно защищать с помощью дополнительных модулей, которые не возможно установить в ограниченной среде виртуального хостинга.

Отказ от Вордпресса, как от самого популярной для взломщиков CMS мне кажется, вполне естественным и оправданным. Потому то PHP и потому что решето!

Комментариев 0